Dlaczego decepcja to coś więcej niż honeypoty?

- Strona główna

- Blog

- Dlaczego decepcja to coś więcej niż honeypoty?

18Jul

Decepcja to prosta, ale sprytna technika. Początkowo obejmowała ona proste pułapki mające na celu zwabienie atakujących i odkrycie ich taktyk. Te wczesne metody miały na celu odwrócenie uwagi i badanie cyberprzestępców bez ich wiedzy. W miarę jak cyberzagrożenia stawały się coraz bardziej zaawansowane, zmieniały się też techniki przeciwdziałania im. Tradycyjne wabiki ewoluowały w kompleksowe platformy, które integrowały wiele warstw taktyk wprowadzających atakujących w błąd.

Honeypot to narzędzie cyberbezpieczeństwa, które działa jak prawdziwy system, aby przyciągnąć i uwięzić złośliwych aktorów. Wabiki te są wykorzystywane do ostrzegania i gromadzenia danych wywiadowczych na temat cyberprzestępców. Mimo, że wdrażanie oddzielnych honeypotów może być emocjonującym zajęciem dla entuzjastów cyberbezpieczeństwa, ma ono istotne wady dla środowisk produkcyjnych.

Po pierwsze, konfiguracja i utrzymanie honeypotów wymaga wiele wysiłku i czasu. Wymagają one ciągłych aktualizacji, aby pozostać przekonującymi dla atakujących, wdrażania kompleksowych reguł wykrywania i odpowiedniego alarmowania. Jest to wyzwanie, a jeśli nie zostanie odpowiednio skonfigurowane, może prowadzić do nadmiaru wiadomości, obciążając zespoły bezpieczeństwa i odwracając uwagę od innych ważnych zadań.

Po drugie, najczęstszym podejściem w takich przypadkach jest stosowanie podejścia Full OS, w którym każda przynęta jest oddzielną maszyną wirtualną. Wiąże się to z pewnymi dodatkowymi ograniczeniami, takimi jak wysokie zużycie zasobów, konieczność zakupu dodatkowych licencji innych firm i trudności we wdrażaniu symulowanych aplikacji/usług internetowych. Więcej o podejściach do cyberdecepcji można przeczytać w jednym z naszych poprzednich artykułów, pt. „Emulacja Full OS vs. OS/Service” (https://pl.labyrinth.tech/blog/article/emulacja-full-os-vs-osservice).

Po trzecie, tradycyjnym honeypotom brakuje automatyzacji, co utrudnia ich skalowanie i dostosowywanie do zmieniających się zagrożeń. Integracja nowych funkcji lub funkcjonalności staje się dodatkowym zadaniem dla twojego zespołu.

Wszystko zmieniło się jednak wraz z rozwojem platform decepcji. Opierają się one na podstawowej idei honeypotów, ale znacznie ją rozszerzają, aby przezwyciężyć ich ograniczenia. Wykorzystują one różne techniki i narzędzia zwodzenia atakujących, aby stworzyć kompleksową i dynamiczną strategię obrony.

Jedną z kluczowych zasad stojących za platformami decepcji jest gromadzenie wszystkiego, co może pomóc w szybkim i łatwym wdrożeniu technologii decepcji w środowisku. Platformy decepcji są zaprojektowane tak, aby były "szybkie i wściekłe", co oznacza, że są szybkie do wdrożenia i elastyczne w swoich operacjach. Wykorzystują zautomatyzowane metody do szybkiego wdrażania zwodniczych zasobów w sieci. Automatyzacja ta zapewnia, że środowisko decepcji może skalować się i dostosowywać w czasie rzeczywistym, zapewniając ciągłą ochronę przed zagrożeniami.

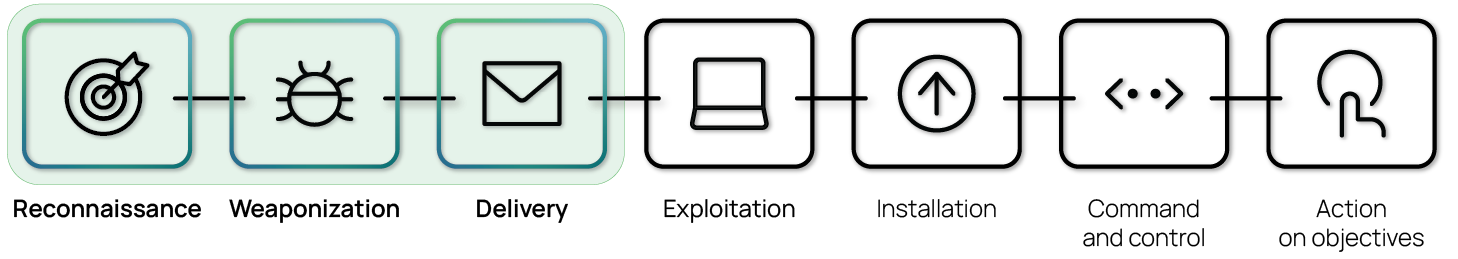

Doskonałym przykładem zaawansowanej technologii decepcji jest platforma Labyrinth Deception. Platforma ta jest zbudowana w oparciu o podejście emulacji usług (OS/Service Emulation), gromadząc wabiki dla różnych sektorów, od podstawowego IT do SCADA/OT, z których każdy jest precyzyjnie zbudowany przez nasz zespół. Tworzymy je w taki sposób, aby zaangażować atakującego, obejmując najwcześniejsze etapy ataków w cyberprzestrzeni, w których tradycyjne narzędzia są mniej skuteczne:

Ponadto platforma Labyrinth Deception zapewnia wbudowane integracje do różnych celów, takich jak dodatkowe alerty, reagowanie na incydenty, rozszerzone wykrywanie, zautomatyzowana dystrybucja artefaktów i elastyczne zarządzanie całą platformą z jednego miejsca.

Ogólnie rzecz biorąc, przejście od tradycyjnych honeypotów do platform decepcji stanowi znaczący postęp w cyberbezpieczeństwie. Podczas, gdy honeypoty położyły podwaliny pod taktyki decepcji, ich ograniczenia stały się jasne w obliczu współczesnych potrzeb rynkowych. Platformy decepcji, z ich automatyzacją, skalowalnością i możliwościami integracji, oferują solidną i dynamiczną strategię obrony.

O autorce

Anastasiia Dorosh jest kierownikiem zespołu ds. wdrażania cyberbezpieczeństwa w Labyrinth Security Solutions, m.in. odpowiada za wdrażanie platformy Labyrinth Deception w instalacjach testowych i produkcyjnych. Przed dołączeniem do zespołu Labyrinth, Anastasia pracowała jako inżynier NOC i DevOps w firmach technologicznych.

Powiązane artykuły:

Od ciekawego dodatku do niezbędnego narzędzia: rola Cyber Deception w aktywnej obronie

Emulacja Full OS vs. OS/Service

Drogi Dziale Wsparcia, które wabiki powinniśmy rozmieścić?

Praktyczne przypadki zastosowania technologii decepcji