Od ciekawego dodatku do niezbędnego narzędzia: rola Cyber Deception w aktywnej obronie

- Strona główna

- Blog

- Od ciekawego dodatku do niezbędnego narzędzia: rola Cyber Deception w aktywnej obronie

12Sep

Znaczenie aktywnej obrony i kluczowa rola decepcji w aktywnej obronie cyberprzestrzeni została podkreślona przez MITRE Corporation w modelu MITRE Engage (znanym wcześniej pod nazwą Shield) - publicznie dostępnej bazie wiedzy na temat metod i taktyk atakujących, która pomaga ekspertom ds. bezpieczeństwa informacji podejmować proaktywne kroki w celu ochrony ich sieci i zasobów . MITRE Engage (Shield) stosuje aktywne podejście do ochrony, podobne jak platforma MITRE ATT&CK, która klasyfikuje zachowania intruzów i od dawna jest używana przez specjalistów ds. bezpieczeństwa informacji na całym świecie.

Według ekspertów MITRE, model Engage (Shield) ma stymulować dyskusję na temat aktywnej obrony: „Aktywna obrona obejmuje zarówno podstawowe możliwości cyberobrony, jak i funkcje oszukiwania oraz operacje mające na celu interakcję z atakującymi. Połączenie tych podejść pozwala organizacjom nie tylko odeprzeć obecne ataki, ale także dowiedzieć się więcej o przeciwniku i lepiej przygotować się na nowe ataki w przyszłości”.

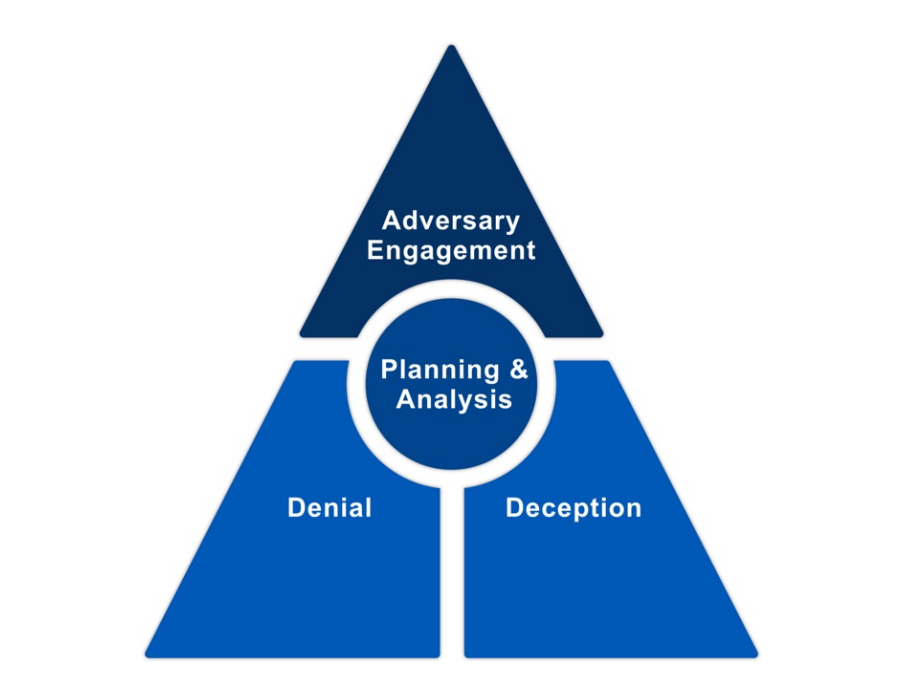

W powyższym modelu zaangażowanie przeciwnika to wykorzystanie odmowy i decepcji w kontekście planowania strategicznego i analizy, aby podnieść koszty ataku, jednocześnie obniżając wartość działań przeciwnika.

Celem aktywnych metod obrony jest zapobieganie działaniom intruzów natychmiast, w momencie ich realizacji, a nawet ich przewidywanie. Ponadto aktywna ochrona obejmuje zbieranie informacji o możliwościach atakujących. Takie podejście można skutecznie wdrożyć do wykrywania prób ataku na zasoby sieciowe firmy i zbierania informacji o narzędziach i technikach atakującego.

W swoich raportach specjaliści MITRE podkreślają: „Włączenie podstępu do cyberobrony może być wykorzystywane do wykrywania złośliwej aktywności, kontrolowania przeciwników, gdy znajdą się w środku, oraz zbierania informacji na temat ich taktyk i metod. Strategiczne wykorzystanie podstępu w cyberprzestrzeni i wymiana uzyskanych w ten sposób danych cyberwywiadowczych może zwiększyć skuteczność ochrony i poziom odporności.”

W publikacji „An Introduction to MITRE Shield” (autorzy: Christina Fowler, Mike Goffin, Bill Hill, Richard Lamourine, Andrew Sovern) MITRE uważa funkcjonalność decepcji za niezbędną w nowoczesnym stosie bezpieczeństwa informacji, aby w pełni chronić zasoby IT i kontrolować intruzów. W macierzy taktyk i technik modelu Engage (Shield), techniki decepcji są kluczowe dla wszystkich kategorii taktyk:

- Kanał - kierunek atakującego po określonej ścieżce,

- Zbieraj - zbieranie informacji o atakującym,

- Zawartość - ograniczenie możliwości napastnika do przekroczenia ustalonych dla niego granic,

- Wykryj - zrozumienie, co robi napastnik,

- Przeszkadzaj - zapobieganie działaniom napastnika,

- Ułatwiaj - pomóż napastnikowi w wykonywaniu jego działań,

- Legitymizuj - zwiększanie realizmu zwodniczego środowiska, aby przekonać napastnika o jego rzeczywistości,

- Testuj – identyfikacja zainteresowań, możliwości i zachowania napastnika.

W publikacji „Getting Started with MITRE Shield” (autorzy: Christina Fowler, Bill Hill, Andrew Sovern) przedstawiono sześć przypadków praktycznych, podzielonych na trzy poziomy:

- Poziom 1 dla tych, którzy dopiero zaczynają aktywną obronę,

- Poziom 2 dla tych, którzy mają doświadczenie w aktywnej obronie,

- Poziom 3 dla bardziej zaawansowanych zespołów ds. cyberbezpieczeństwa.

Treść oryginalnego artykułu: From “nice to have” to “must have”: the role of Cyber Deception in active defense | Labyrinth

Zapoznaj się z publikacjami ekspertów MITRE Corporation:

An Introduction to MITRE Shield

Getting Started with MITRE Shield

EngageHandbook-v1.0.pdf (mitre.org)

i ze stroną platformy MITRE Engage: MITRE Engage™ | An Adversary Engagement Framework from MITRE