Informacje o wydaniu 2.0.55

- Strona główna

- Aktualności

- Informacje o wydaniu 2.0.55

24Apr

1. NOWOŚCI I ULEPSZENIA

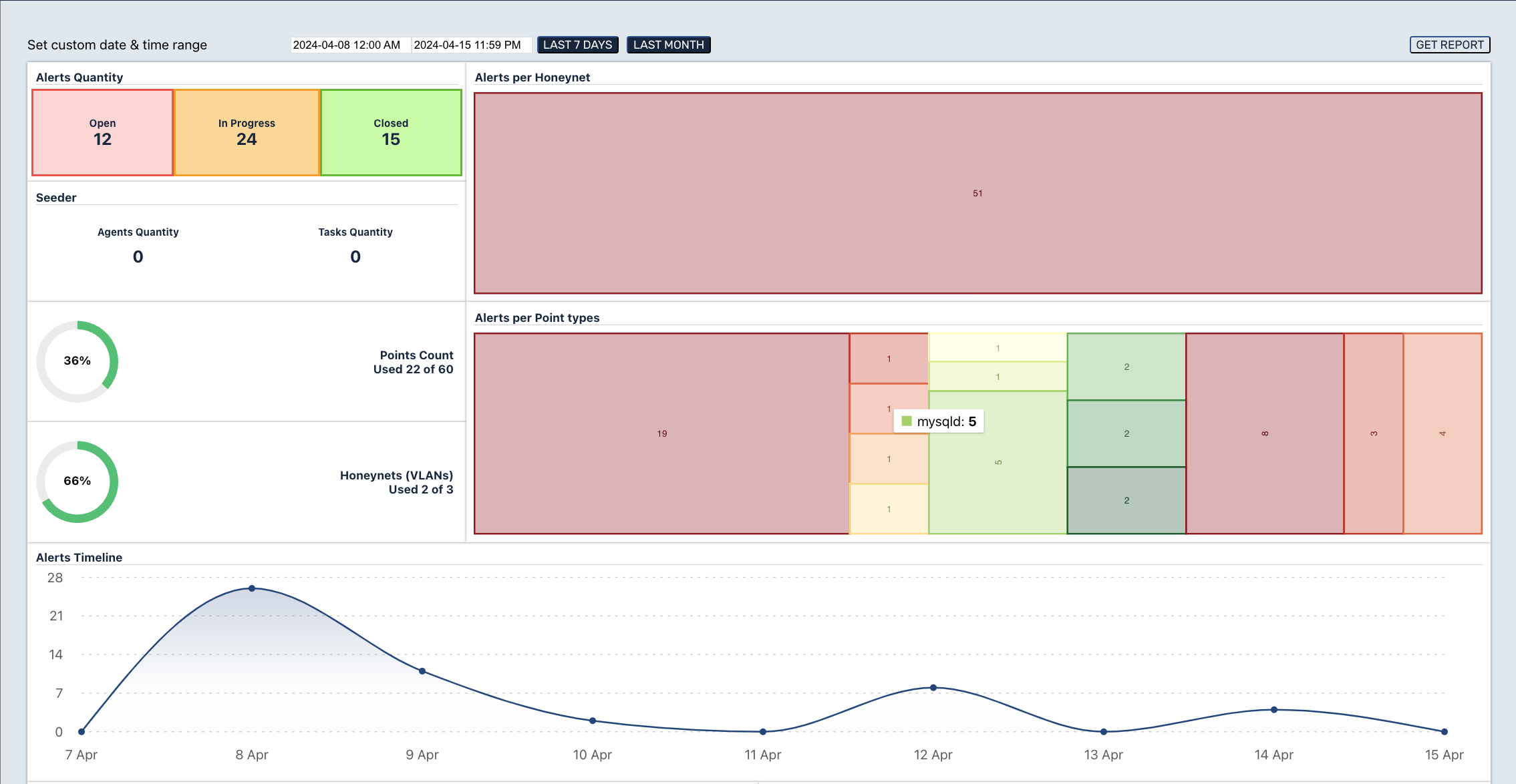

1.1. Ulepszenia pulpitu nawigacyjnego

Do pulpitu nawigacyjnego dodano większą interaktywność. Teraz można kliknąć dowolny element pulpitu i przejść do odpowiednich list z zastosowanymi filtrami.

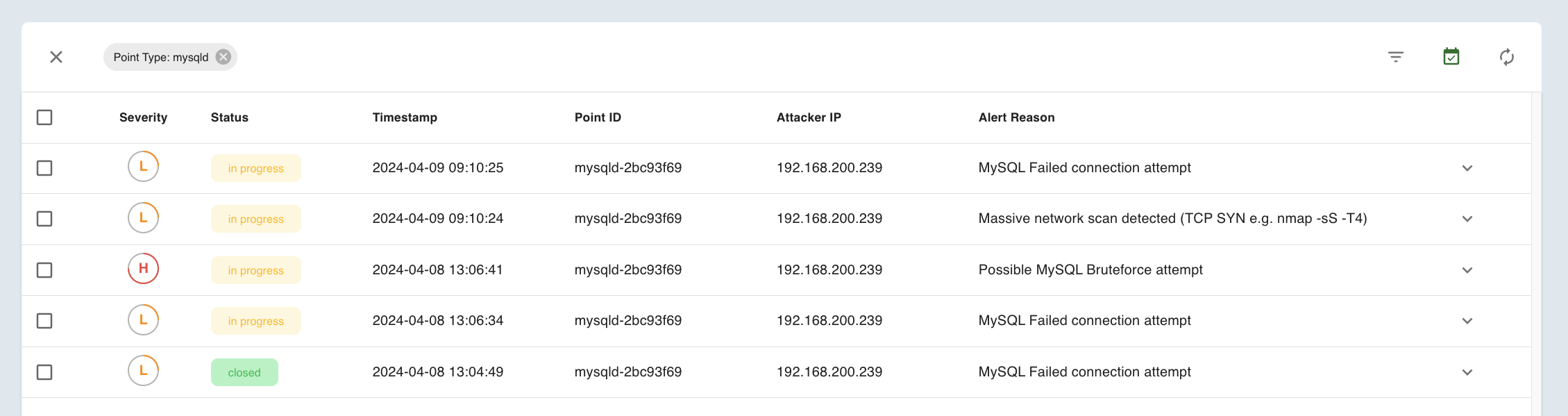

Na przykład po kliknięciu wskaźnika „Alerty według typów Punktów” na pulpicie nawigacyjnym, użytkownik zostanie przeniesiony do listy alertów związanych z określonym typem Punktu (wabika sieciowego).

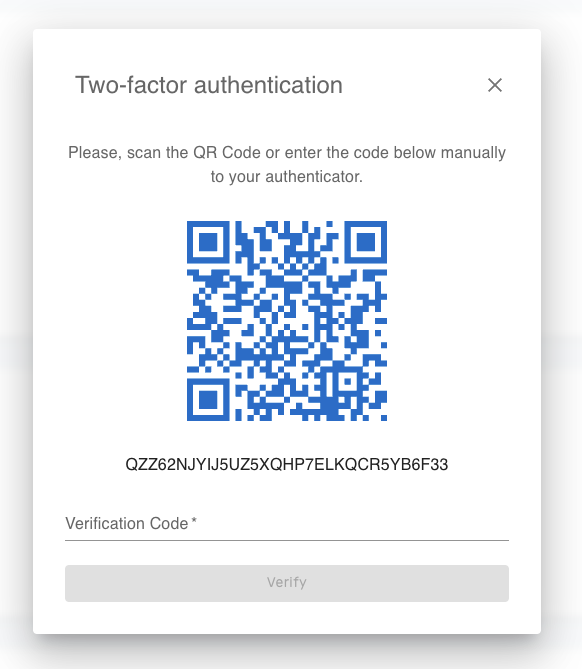

1.2. Multi-factor authentication (MFA)

W tej wersji możliwe stało się wykorzystanie MFA do uwierzytelniania użytkowników. Każde oprogramowanie lub sprzęt, które obsługuje jednorazowe hasło oparte na czasie (TOTP), jest odpowiednie do uwierzytelnienia - np. Google Authenticator, Microsoft Authenticator, itp.

Każdy użytkownik w systemie może zastosować drugi czynnik uwierzytelniania. Jeśli z jakiegoś powodu musisz wyłączyć lub zresetować ustawienia MFA dla użytkownika, może to zrobić Superużytkownik lub Administrator.

1.3. Nowy widok konfiguracji użytkownika

Teraz można przejść do ustawień za pomocą ikony użytkownika w prawym górnym rogu.

Tutaj użytkownik może dokonać następujących ustawień:

- Zmienić bieżące hasło

- Skonfigurować MFA

- Wygenerować token API do interakcji z interfejsem API

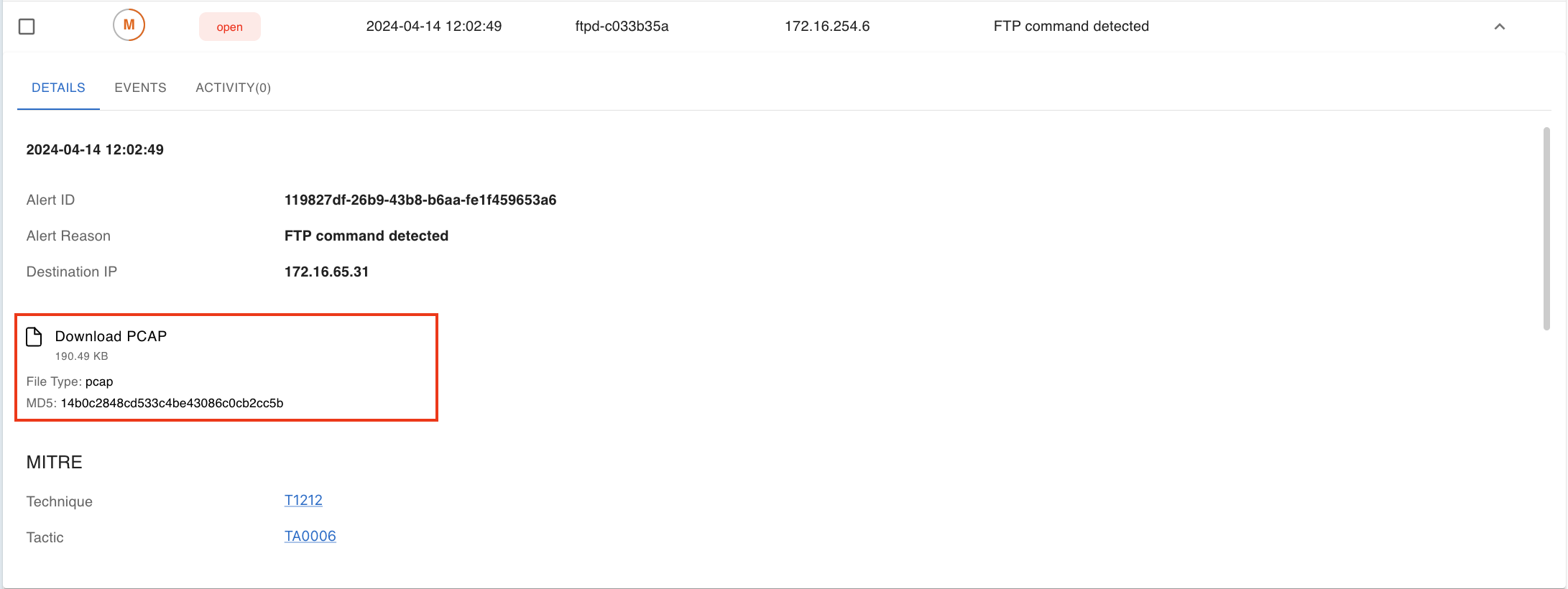

1.4. Zrzut ruchu sieciowego dla alertów

Zrzut ruchu sieciowego jest dodawany do alertów dotyczących interakcji sieciowych. Zrzut ten jest dostarczany w formacie PCAP i może być odczytywany i przetwarzany przy użyciu specjalistycznego oprogramowania, np Wireshark, tshark, tcpdump i inne.

Obecnie zrzut PCAP obejmuje ruch sieciowy między adresem IP atakującego a adresem IP Punktu, który wystąpił podczas tworzenia alertu.

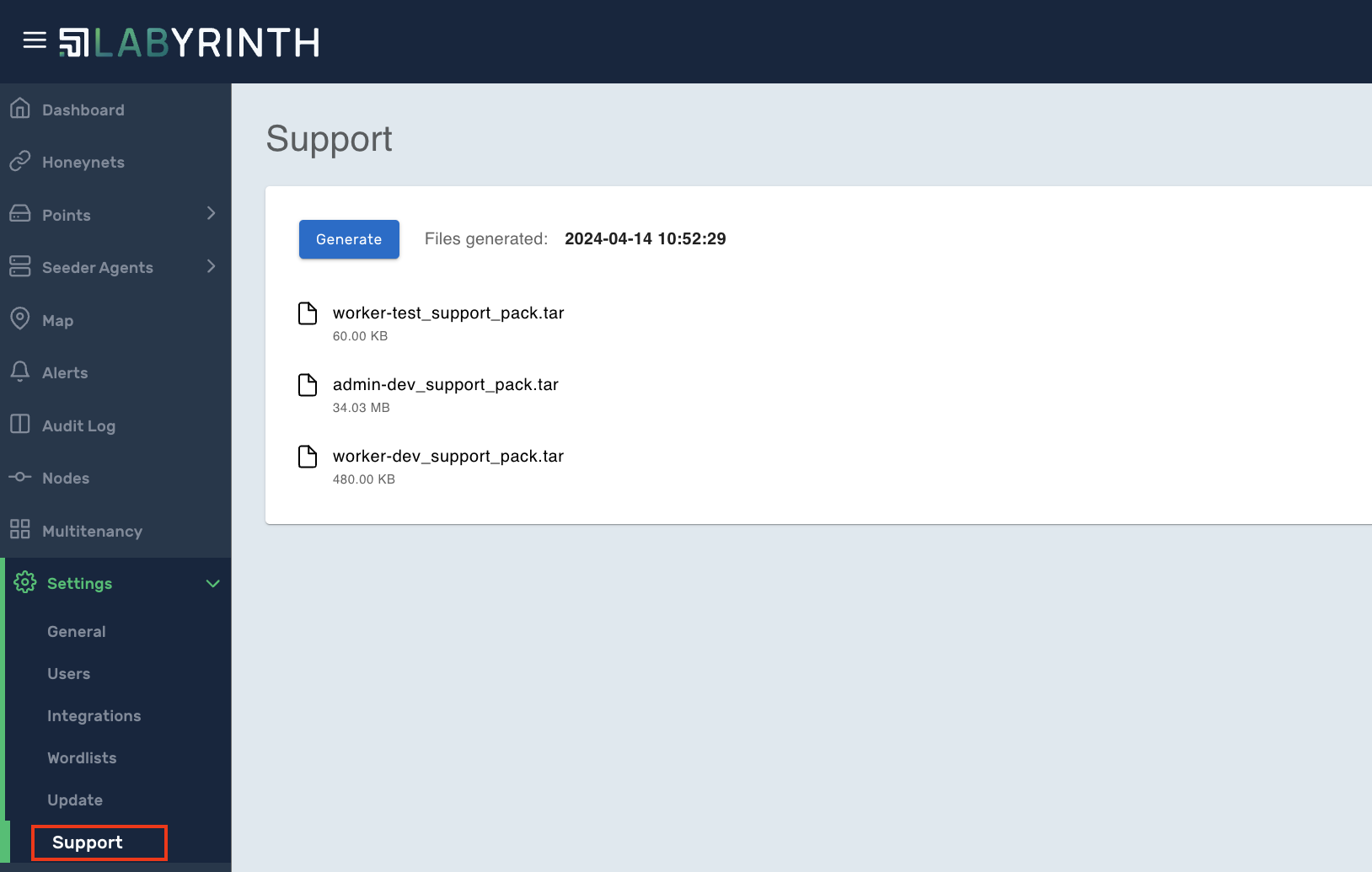

1.5. Archiwum dzienników dla pomocy technicznej

Dodano możliwość tworzenia archiwum logów w celu uproszczenia komunikacji z pomocą techniczną. Użytkownik może, na żądanie, utworzyć archiwum niezbędne do rozwiązania problemu technicznego, pobrać i dostarczyć to archiwum do analizy w dziale pomocy technicznej.

1.6. Ulepszenie integracji z FortiGate i CrowdStrike: konfigurowanie mechanizmu izolowania

Skonfigurowane integracje z FortiGate i Crowdstrike z włączoną izolacją działały po wystąpieniu nowego alertu. Obecnie możliwe jest ustawienie najniższego poziomu istotności, przy którym izolacja będzie działać.

Na przykład, jeśli którakolwiek z powyższych integracji ma poziom istotności ustawiony na Wysoki, wówczas integracja będzie działać tylko w przypadku alertów o istotności Wysokiej i Krytycznej. Jednocześnie poziomy Średni i Niski będą ignorowane przez mechanizm izolacji.

Ponadto, w przypadku integracji z FortiGate, dodano możliwość ustawienia okresu, w którym adres IP atakującego zostanie poddany kwarantannie.

1.7. Admin VM (konsola zarządzania) w chmurze Azure

Przed wydaniem tej wersji tylko Worker VM (węzeł roboczy) mógł być uruchamiany w usłudze Azure Cloud. Wcześniej chmura Azure była wspierana tylko dla węzła roboczego. Od teraz w chmurze Azure można wdrożyć zarówno Admin VM, jak i Worker VM.

2. POPRAWKI

2.1. Wyjątki dla zaufanych adresów IP w FortiGate i CrowdStrike

Mechanizm izolowania w integracjach z FortiGate (blokowanie adresów IP) i CrowdStrike (ograniczanie dostępu do sieci) działał bez uwzględniania wyjątków dla adresów IP na liście zaufanych adresów IP. W rezultacie, podczas symulacji ataku z zaufanego adresu IP, adres ten był blokowany przez FortiGate i CrowdStrike.

Obecnie, podczas wdrażania mechanizmu izolowania, lista zaufanych adresów IP jest brana pod uwagę i takie adresy nie są blokowane.

2.2. Weryfikacja certyfikatu TLS

Naprawiono błąd z walidacją certyfikatu TLS w Settings -> General -> SSL/TLS Certificate, w wyniku którego nie można było wgrać nowego certyfikatu TLS dla interfejsu webowego.

2.3. Błąd podczas aktualizacji statusów węzłów i ich usług

Naprawiono błąd, który mógł powodować, że dane dotyczące statusu węzła i jego usług były nieistotne. Mogło się to objawiać, gdy jeden z węzłów był niedostępny.

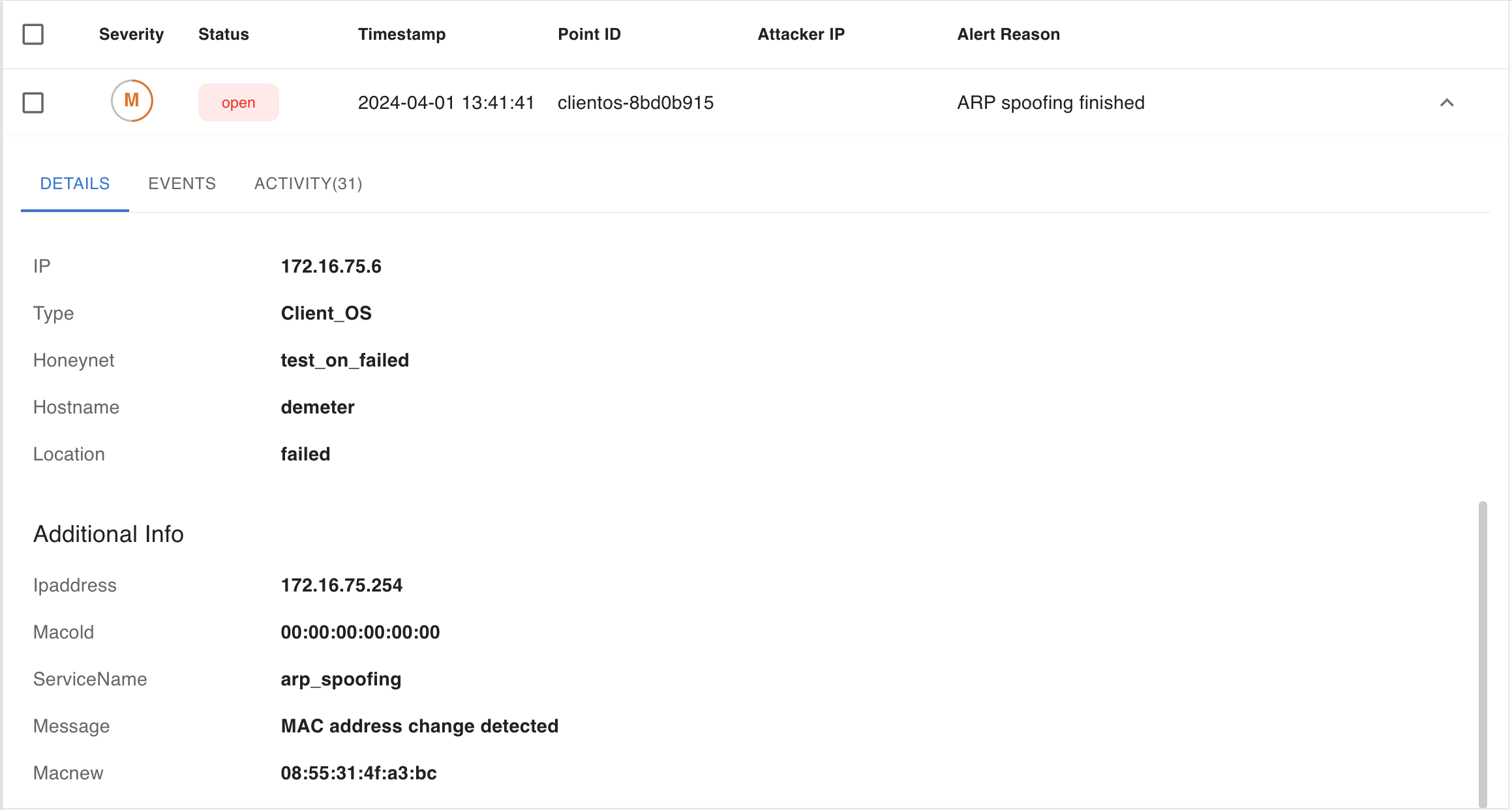

2.4. Fałszywy alarm ARP spoofing

Podczas korzystania z Punktu typu ClientOS w sieci Honeynet przy DHCP może wystąpić fałszywie dodatni alert wskazujący na spoofing ARP. Problem został naprawiony w tej wersji.

2.5. Dynamiczna aktualizacja danych w menu Extend Disk Size w interfejsie pseudograficznym

W interfejsie pseudograficznym, dostępnym za pośrednictwem konsoli lub SSH, występował problem, w którym wyświetlanie dostępnego wolnego miejsca na dysku do rozszerzania partycji dyskowych nie aktualizowało się podczas "gorącego" rozszerzania dysku maszyny wirtualnej (tj. bez ponownego uruchamiania). Problem ten został rozwiązany, zapewniając, że dane odzwierciedlające wolne miejsce na dysku są teraz dokładnie aktualizowane w czasie rzeczywistym, bez konieczności ponownego uruchamiania maszyny wirtualnej.

2.6. Brakujący adres IP atakującego w powiadomieniach z integracji SMTP

Usunięto błąd, który wcześniej pomijał adres IP atakującego w powiadomieniach e-mail wyzwalanych przez nowe alerty z powodu integracji SMTP.