Informacje o wydaniu 2.0.53

- Strona główna

- Aktualności

- Informacje o wydaniu 2.0.53

13Sep

1. NOWOŚCI I ULEPSZENIA

1.1. API do interakcji z platformą Labyrinth Deception

Dodaliśmy interfejs REST API, aby uzyskać niezbędne dane podczas pracy z platformą Labyrinth Deception. Obecnie za pomocą tego interfejsu można uzyskać następujące informacje:

- Informacje o stanie licencji;

- Lista dzierżawców (najemców);

- Lista węzłów, które są częścią instalacji (konsola administratora i wszystkie dostępne węzły robocze oraz ich statusy);

- Lista Honeynet dla dzierżawcy;

- Lista Punktów dla dzierżawcy;

- Lista agentów Seeder i zadań Seeder dla dzierżawcy;

- Lista alertów;

- Zmiana statusu alertu.

W kolejnych wydaniach planujemy rozszerzyć funkcjonalność tego API.

Po aktualizacji szczegółowy opis REST API jest dostępny tutaj:

https://appliance_ip/api/v1/documentation

Uwierzytelnianie w celu uzyskania dostępu do tego interfejsu odbywa się za pomocą tokena API, który jest generowany dla użytkownika w Settings -> Users.

Token można wygenerować::

- Przez Użytkownika dla siebie;

- Przez Administratora dla siebie lub dla innego użytkownika w podległej dzierżawie;

- Przez Superużytkownika dla siebie lub dla innego użytkownika w dowolnej dzierżawie.

Generowanie tokena przez zwykłego użytkownika obejmuje następującą sekwencję działań:

- Przejdź do “Settings -> Users -> Edit Current User

- Kliknij w “Issue API Token"

Token jest dostępny do wyświetlenia tylko raz. Dlatego po zamknięciu okna modalnego z tokenem nie można go ponownie wyświetlić. Dlatego konieczne jest zapisanie tokena w bezpiecznym miejscu.

Każdy użytkownik może mieć tylko jeden token. Jeśli procedura tworzenia tokena zostanie uruchomiona ponownie, jak opisano powyżej, stary token zostanie unieważniony. API.

Aby wygenerować token dla innego użytkownika, należy:

- Przejść do Settings -> Users

- Wybrać żądanego użytkownika z listy i edytować jego ustawienia.

- W otwartym oknie dialogowym wybrać opcję “Issue API Token"

Tylko użytkownicy z rolą Administratora lub Superużytkownika mogą generować tokeny dla innych użytkowników.

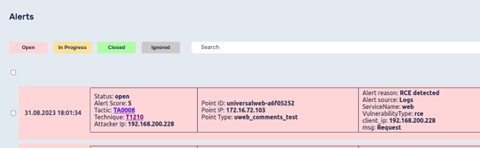

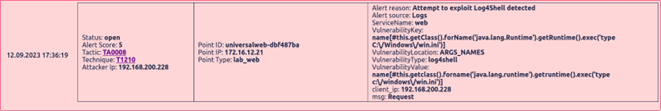

1.2. Mapowanie macierzy MITRE ATT&CK®

Informacje alarmowe (alerty) platformy Labyrinth Deception są uzupełniane opisem działań atakującego przy użyciu taktyk i technik opisanych w matrycy MITRE ATT&CK®.

Techniki i taktyki pojawiające się w opisie alertu są linkami do oficjalnej strony MITRE, na której można przeczytać szczegółowy opis danej taktyki lub techniki.

Jeśli integracja SIEM jest włączona i skonfigurowana, informacje o taktykach i technikach są również dodawane do wiadomości w formacie CEF.

Obecnie zgodność alertów z matrycami MITRE ATT&CK® obejmuje określoną listę taktyk z ATT&CK dla przedsiębiorstw oraz ICS.

Lista MITRE ATT&CK for Enterprise obejmuje następujące taktyki:

- TA0001 Wstępny dostęp (uzyskanie dostępu)

- TA0002 Wykonanie

- TA0003 Trwały dostęp

- TA0005 Unikanie wykrycia (maskowanie)

- TA0006 Dostęp do danych uwierzytelniających

- TA0007 Rozpoznanie środowiska

- TA0008 Ruch boczny

- TA0009 Gromadzenie danych

- TA0043 Rozpoznanie (rekonesans)

Techniki i podtechniki obejmują następujące elementy:

- T1046 Wykrywanie usług sieciowych

- T1057 Wykrywanie procesów

- T1059 Interpreter poleceń i skryptów

- T1069 Wykrywanie grup uprawnień

- T1070.003 Usuwanie wskaźnika: Wyczyść historię poleceń

- T1078 Prawidłowe konta

- T1082 Wykrywanie informacji systemowych

- T1083 Wykrywanie plików i katalogów

- T1087 Wykrywanie kont

- T1110 Brute Force:

- T1110.001 Brute Force: Odgadywanie hasła

- T1135 Wykrywanie udziałów sieciowych

- T1136 Tworzenie konta

- T1190 Wykorzystanie aplikacji publicznej

- T1210 Wykorzystanie usług zdalnych

- T1212 Wykorzystywanie dostępu do danych uwierzytelniających

- T1557 Adversary-in-the-Middle (adwersarz w środku):

- T1557.001 Zatruwanie LLMNR/NBT-NS i SMB Relay

- T1557.002 Zatruwanie pamięci podręcznej ARP

- T1590.002 Zbieranie informacji o sieci ofiary: DNS

- T1592.002 Zbieranie informacji o hoście ofiary: Oprogramowanie

- T1595 Aktywne skanowanie:

- T1595.002 Aktywne skanowanie: Skanowanie luk w zabezpieczeniach

- T1595.003 Aktywne skanowanie: Skanowanie listy słów

- T1602 Dane z repozytorium konfiguracji:

- T1602.001 Dane z repozytorium konfiguracji: SNMP (MIB Dump)

Taktyki i techniki odpowiadające macierzy MITRE ATT&CK® dla ICS:

- TA0100 Gromadzenie danych

- TA0102 Rozpoznanie środowiska

- TA0108 Wstępny dostęp (uzyskanie dostępu)

- T0801 Monitorowanie stanu procesu

- T0846 Zdalne wykrywanie systemu

- T0866 Wykorzystywanie usług zdalnych

1.3. Ulepszenia w formacie CEF dla integracji z SIEM poprzez syslog

Jeśli integracja SIEM (Syslog forwarder) jest włączona w ustawieniach integracji, alerty i dziennik audytu są wysyłane do SIEM w formacie CEF.

W tej wersji dodano informacje o nowych parametrach wysyłanych do SIEM:

- Taktyki i techniki MITRE ATT&CK® (odpowiednio parametry cs3 i cs4);

- Typ atakowanego Punktu (pointType);

- Sieć Honeynet, do której należy atakowany Punkt (honeynetID);

- Lokalizacja sieci Honeynet, do której należy atakowany Punkt (location).

Przykład:

CEF:0|Labyrinth Technologies|Point|0|LAB_ALERT|RCE detected|10|src=192.168.200.228 dst=172.16.72.103 pointType=uweb_comments_test honeynetID=honeynet01 location=labdev dvc=172.16.72.103 dvchost=sierra deviceExternalId=universalweb-a6f05252 cs3=TA0008 cs3Label=Tactic cs4=T1210 cs4Label=Technique cs1=Remote Code Execution attempt has been detected cs1Label=Description cs2=Identify the host of the source IP. Check previous activity from source IP. Recommendation: continue monitoring activity from source IP. cs2Label=Playbook

1.4. Informacje o tworzonej lub edytowanej nazwie użytkownika

Informacje o utworzonej lub edytowanej nazwie użytkownika zostały dodane do rekordów dziennika audytu wysyłanych do SIEM. Przed tą wersją informacje te można było uzyskać tylko z interfejsu web platformy Labyrinth Deception.

Obecnie dziennik audytu wysyłany do SIEM jest rozszerzony i wygląda następująco:

CEF:0|Labyrinth Technologies|Tenant|0|LAB_AUDIT|add_new_user|10|src=172.16.254.2 event_type=add_new_user tenant=bubble username=vlakas target_username=test_user event_status=success

1.5. WAF dla Universal Web Point

Dla Universal Web Point dodano w pełni funkcjonalny Web Application Firewall (WAF),

aby dokładniej wykrywać rodzaje ataków na sam Universal Web Point, w tym zarówno te z listy OWASP® Top 10, jak i inne podatności.

Jednocześnie wykryte ataki nie będą miały wpływu na aplikację internetową, z którą powiązany jest wabik.

WAF wykorzystuje OWASP® Core Rule Set (CRS) do wykrywania ataków: zestaw reguł do wykrywania typowych ataków na aplikacje internetowe i obejmuje między innymi OWASP ® Top Ten.

Kategorie reguł wykrywania obejmują następujące:

- SQL Injection (SQLi)

- Cross Site Scripting (XSS)

- Local File Inclusion (LFI)

- Remote File Inclusion (RFI)

- PHP Code Injection

- Java Code Injection

- HTTPoxy

- Shellshock

1.6. Rozszerzanie opcji konfiguracji Universal Web Point

Lista aktualizacji obejmuje rozszerzenie ustawień tego Punktu i obejmuje następujące elementy:

- Konfigurowanie certyfikatów TLS.

Możesz dodać certyfikat TLS i klucz, który będzie używany dla HTTPS.

Domyślnie podczas uruchamiania Universal Web Point używany jest samopodpisany certyfikat, który jest generowany automatycznie na podstawie parametrów certyfikatu oryginalnej aplikacji internetowej.

Obecnie certyfikat i klucz TLS można ustawić bezpośrednio w konfiguracji.

- Konfigurowanie ograniczenia przepływności (rate limit).

W konfiguracji Universal Web Point można skonfigurować ustawienia ograniczające intensywność żądań, co zmniejsza ogólne obciążenie hosta określonego w upstream_url.

- Konfigurowanie dodatkowych ścieżek URL.

Możliwe jest dodanie ścieżek URL, które nie są obecne w oryginalnej aplikacji internetowej. Na przykład oryginalna aplikacja internetowa nie ma /robots.txt, a Universal Web Point może odpowiadać na takie żądania z określoną zawartością.

Przykład:

services:

http:

upstream_url: https://labyrinth.tech

server_name: labyrinth.tech

service_type: iis

server_banner: The latest MS IIS

headers:

X-Powered-By: "ASP.NET"

routes:

- path: /robots.txt

module: text

methods:

- GET

contents: |

User-agent: *

Disallow: /admin

Disallow: /cabinet

Disallow: /error/

4. Wykrywanie spoofingu ARP.

Dodano wykrywanie ataków ARP spoofing.

Wszystkie powyższe przykłady służą wyłącznie celom ilustracyjnym i mogą nie być dokładne. Konkretne opcje konfiguracji można znaleźć w dokumentacji konfiguracyjnej Universal Web Point.

1.7. Ulepszenia dla ClientOS

ClientOS jest typem wabika (Punktu), który symuluje działania użytkownika w sieci. Na przykład wykonuje żądania HTTP/S, NetBIOS, DNS i inne dla usług określonych w konfiguracji Punktu z określoną częstotliwością, którą można skonfigurować w nowej wersji..

Przykład:

services:

arp_spoofing:

enable: true

dns_client:

enable: true

records:

- www.bing.com

- sls.update.microsoft.com

- v10.vortex-win.data.microsoft.com

- _ldap._tcp.dc._msdcs.WORKGROUP.localdomain

- detectportal.firefox.com

timeout: 10

timeout_shift: 5

http_client:

enable: true

verify_tls: false

user_agent: "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/111.0.0.0 Safari/537.36"

urls_list:

- http://detectportal.firefox.com/canonical.html

- https://profile.accounts.firefox.com

- https://token.services.mozilla.com

- https://api.accounts.firefox.com

timeout: 60

timeout_shift: 5

gdzie:

- timeout - to interwał czasowy między żądaniami, określony w sekundach;

- timeout_shift - to liczba sekund, która kontroluje błąd interwału czasowego.

Na przykład, jeśli timeout = 60 i timeout_shift = 5, następne żądanie może zostać wykonane nie dokładnie za 60 sekund, ale na przykład za 61, 63, 65, itd. sekund..

Wszystkie powyższe przykłady służą wyłącznie celom ilustracyjnym i mogą nie być dokładne. Konkretne opcje konfiguracji można znaleźć w dokumentacji konfiguracyjnej ClientOS Point.