Objaśnienie wektorów ataku na platformę Labyrinth Deception

- Strona główna

- Blog

- Objaśnienie wektorów ataku na platformę Labyrinth Deception

08May

Każde rozwiązanie, niezależnie od jego zaawansowania lub przeznaczenia, z natury niesie ze sobą ryzyko, w tym potencjalne luki w zabezpieczeniach. Ryzyko to może podważyć zaufanie użytkowników i narazić na szwank zarówno dane osobowe, jak i organizacyjne. Jednak podchodząc do tych kwestii z otwartością i zaangażowaniem w bezpieczeństwo, można nie tylko ulepszyć produkty, ale także wzmocnić relacje firmy z użytkownikami. Jako firma zaangażowana w dostarczanie wysokiej jakości i bezpiecznych produktów, zachęcamy do takiego podejścia.

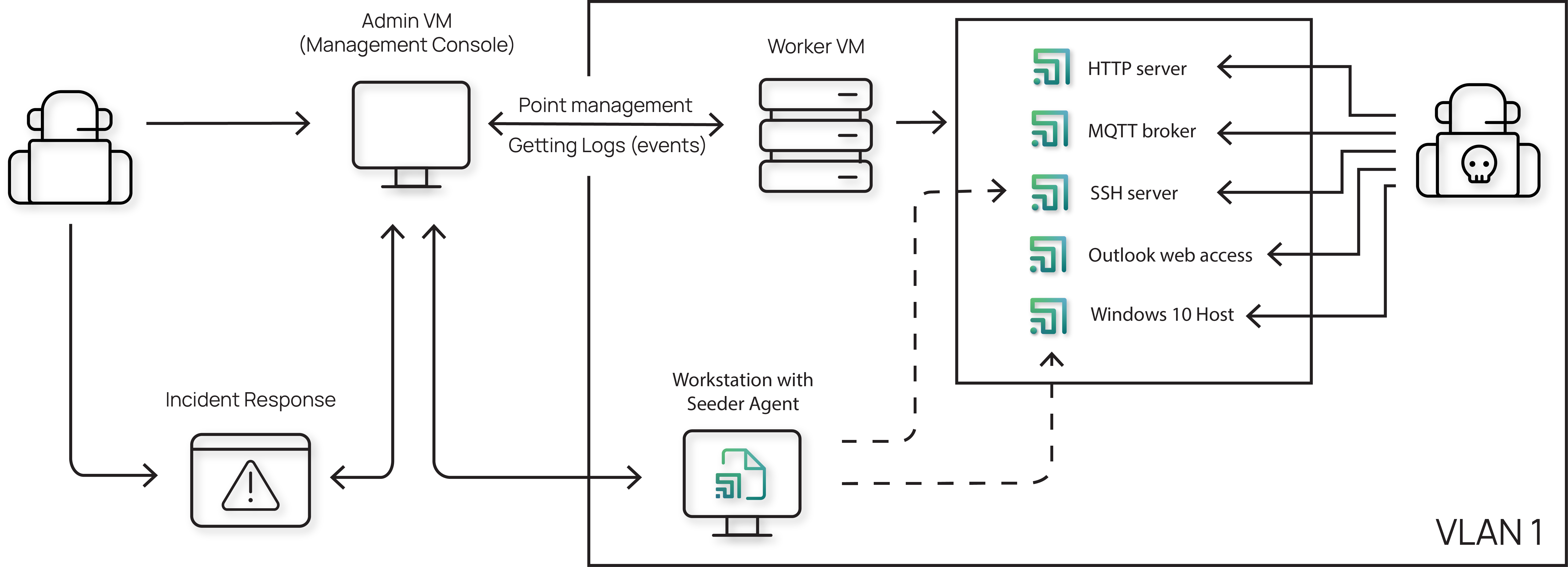

W tym artykule omówione zostaną hipotetyczne wektory ataku na różne części platformy Labyrinth Deception, która obejmuje konsolę administratora, węzły robocze, punkty (wabiki sieciowe) i agenty imitacji (wabiki plikowe). Poniższa grafika prezentuje przykład interakcji tych komponentów.

Jednym z głównych i oczekiwanych celów potencjalnych ataków są wabiki sieciowe, tzw. punkty. Są to w pełni odizolowane instancje, oddzielone zarówno od systemu hosta, jak i innych punktów. Co więcej, punkty są stale monitorowane z zewnątrz. Tak więc jakakolwiek interakcja atakującego z wabikiem, w tym próby połączenia i późniejsze wrogie działania, spowodują jedynie natychmiastowe powiadomienie operatora platformy decepcji Labyrinth.

Kolejną kwestią jest architektura systemu. Platforma wykorzystuje rozproszoną konfigurację z wieloma maszynami wirtualnymi (VM), które mają określone role: węzeł administracyjny nadzoruje konfigurację (konsola administratora), a węzły robocze obsługują uruchamianie punktów. Należy zauważyć, że cały ruch między tymi węzłami jest bezpiecznie szyfrowany, aby zapewnić ochronę poufnych informacji.

Chociaż węzły robocze są najbardziej narażone na niebezpieczeństwo, warto wspomnieć, że nie zależą one od siebie nawzajem; dostęp do jednego nie daje dostępu do drugiego. Co więcej, same węzły robocze nie mają bezpośredniego dostępu do sieci VLAN, które są objęte systemem decepcji. Dostęp każdego punktu do sieci VLAN jest konfigurowany indywidualnie, co zapewnia oddzielny dostęp.

Na koniec omówimy temat agentów imitacji (seeder agents), których użycie jest opcjonalne. Są to specjalne agenty umieszczane na rzeczywistych hostach sieciowych. Ryzyko polega tutaj na ataku poprzez kanał komunikacyjny między agentem imitacji a systemem. Aby sobie z tym poradzić, agentów imitacji nie można używać bez Seeder Proxy, który działa jako dodatkowy wabik w rozwiązaniu Labyrinth i zapewnia bezpieczne połączenie między prawdziwym hostem a systemem Labyrinth.

Chociaż żaden produkt nie może być całkowicie wolny od luk w zabezpieczeniach, nasze zaangażowanie w rygorystyczne praktyki bezpieczeństwa, przejrzystość i ciągłą współpracę tworzy solidną obronę przed potencjalnymi zagrożeniami.

Omawiając główne wektory dla hipotetycznych ataków, zapewniamy, że platforma Labyrinth Deception pozostaje bezpieczna przed ewoluującym krajobrazem zagrożeń. Ponadto zachęcamy do samodzielnego przetestowania platformy, dając pewność co do odporności systemu i zapewniając wysoce skuteczne narzędzie do zabezpieczania sieci.

O autorce

Anastasiia Dorosh jest kierownikiem zespołu ds. wdrażania cyberbezpieczeństwa w Labyrinth Security Solutions, m.in. odpowiada za wdrażanie platformy Labyrinth Deception w instalacjach testowych i produkcyjnych. Przed dołączeniem do zespołu Labyrinth, Anastasia pracowała jako inżynier NOC i DevOps w firmach technologicznych.

Powiązane artykuły:

OWASP® CRS dla ochrony aplikacji internetowych | Labyrinth

Zastosowanie MITRE ATT&CK® w alertach LABYRINTH | Labyrinth

Drogi Dziale Wsparcia, które wabiki powinniśmy rozmieścić? | Labyrinth